Las VLAN, o redes de área local virtuales, son una de las herramientas más potentes, mal entendidas y subutilizadas para redes Wi-Fi en hogares privados y pequeñas y medianas empresas. Esta publicación proporciona una guía práctica sobre por qué y cómo debe usar las VLAN.

¿Qué son las VLAN?

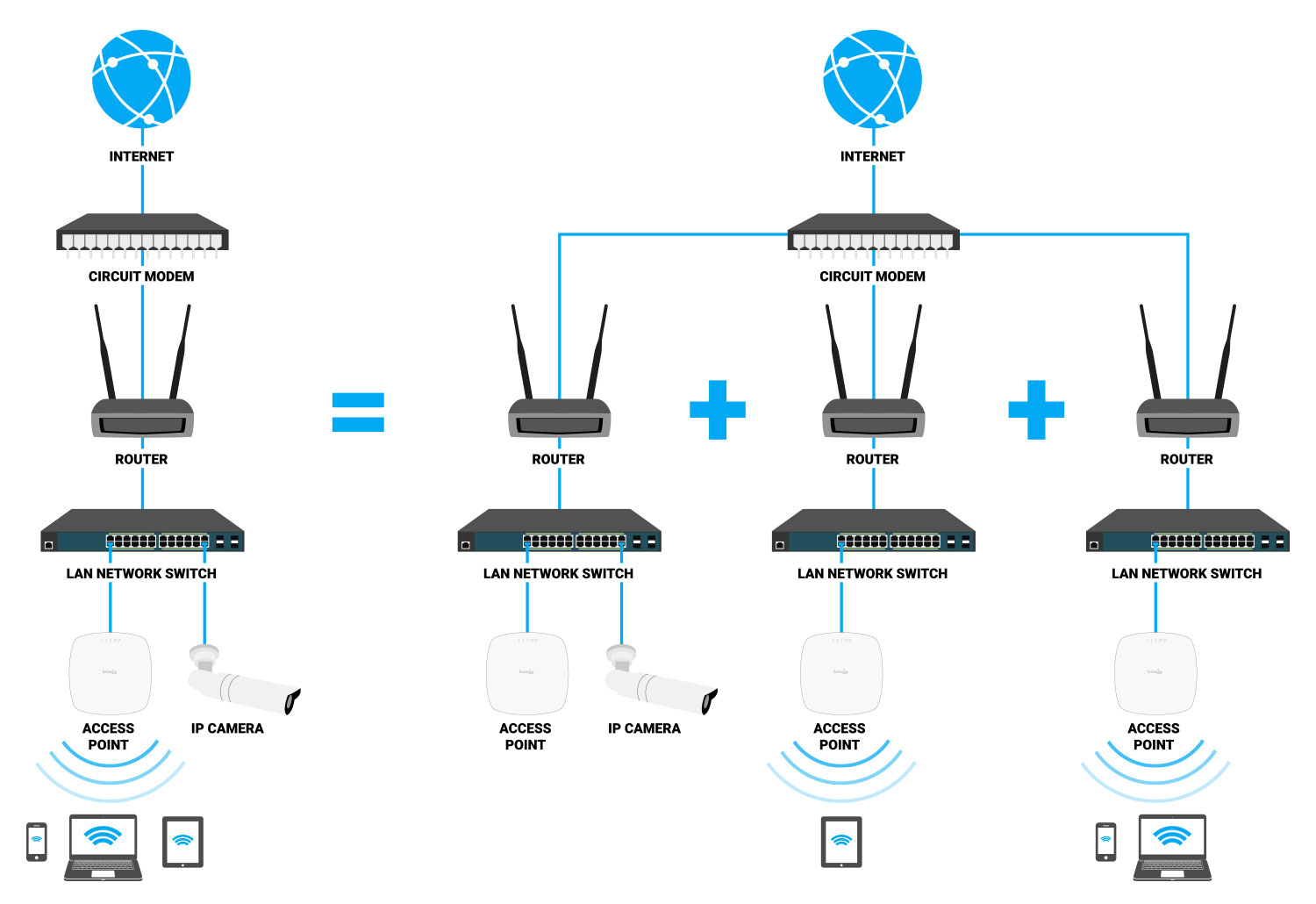

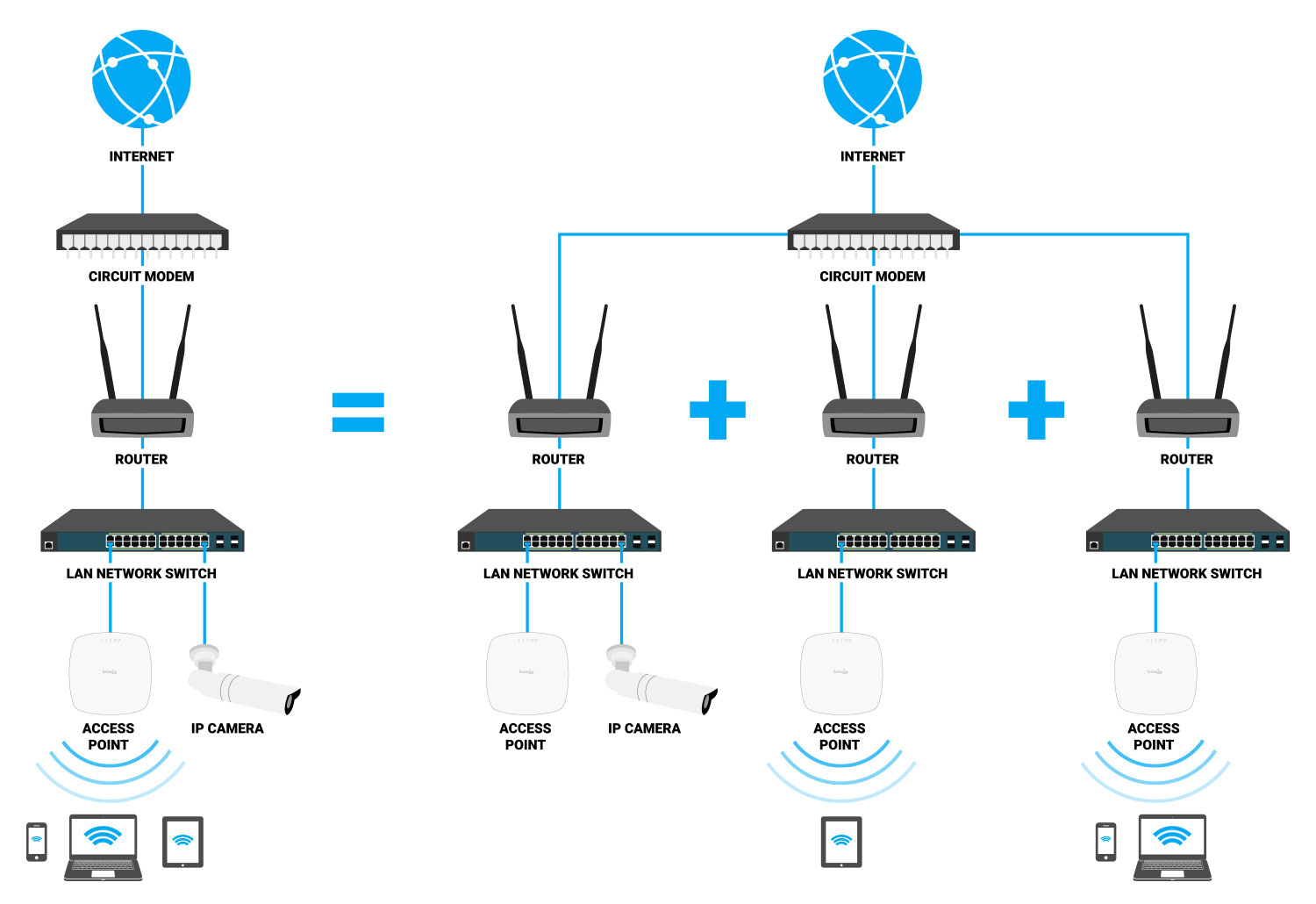

En su forma más simple, las VLAN le permiten transformar una red de área local física en redes de área local múltiples, aisladas y lógicas. Las VLAN le brindan múltiples LAN con diferentes propósitos e intenciones que se ubican físicamente, sin el gasto de hardware y cableado adicionales. Esto es extremadamente útil incluso para aplicaciones de red pequeñas, especialmente con el crecimiento de IoT y la proliferación de dispositivos de red que miden y controlan nuestro entorno.

Tome el caso "más simple" de una casa privada. Incluso cuando solo necesita un único punto de acceso para proporcionar cobertura Wi-Fi, se necesitan al menos dos redes distintas y aisladas.

- Para los residentes, permitir el acceso a todas las PC, impresoras de red, dispositivos multimedia como AppleTV o SONOS, cámaras IP, termostatos NEST y similares.

- Para los invitados, eso permite el acceso a Internet, pero mantiene segura la red primaria. Indudablemente, el propietario no quiere que los amigos de su hijo adolescente, por ejemplo, piratee ninguna de las computadoras o dispositivos de red en el hogar.

En aplicaciones SMB más complejas, como cafeterías, restaurantes, consultorios médicos y unidades de viviendas múltiples (edificios de apartamentos, dormitorios, hoteles), se necesitan al menos dos redes distintas y aisladas.

- Para el personal comercial para operaciones, como puntos de venta, vigilancia IP, control de acceso, control HVAC, multimedia, etc.

- Para los clientes o visitantes de las empresas, lo que permite el acceso a Internet pero no el acceso a ningún dispositivo de red utilizado para las operaciones.

La mayoría de las redes Wi-Fi deben segmentarse, al menos, en una red de operaciones y una red de visitantes, con parámetros de acceso y uso separados.

Operaciones:

- Acceso: Restringido a personal autorizado.

- Datos: confidencial de la empresa (por ejemplo, especialmente datos financieros y de seguridad).

- Seguridad: para una red pequeña, una clave precompartida WPA2-AES proporciona seguridad suficiente (es decir, un cliente inalámbrico debe conocer el código para conectarse). En configuraciones más grandes, puede ser apropiado usar 802.1x con RADIUS.

- Interacción del dispositivo: los dispositivos del cliente deben poder comunicarse entre sí.

- Segmentación adicional: en algunos entornos, es apropiado dividir la red de operaciones en varias VLAN por función, especialmente para separar aplicaciones como seguridad (es decir, cámaras y control de acceso), instalaciones (HVAC, control de iluminación) y VoIP.

Visitantes:

- Acceso: sin restricciones. También comúnmente llamado "punto de acceso".

- Datos: datos de invitado / usuario.

- Seguridad: por lo general, no se usa encriptación para facilitar el acceso, aunque un portal cautivo puede o no usarse para capturar información de correo electrónico / redes sociales o establecer términos y condiciones.

- Interacción del dispositivo: no permitido. (Por ejemplo, no desea que un huésped del hotel piratee un dispositivo en una habitación diferente).

Por qué una contraseña en el Wi-Fi de invitado no aumenta la seguridad de los datos

Una nota sobre la seguridad para las redes de visitantes / puntos de acceso: sigo encontrando redes de "visitantes" que requieren una clave precompartida WPA2-AES. Esto en realidad no tiene sentido y crea una falsa sensación de seguridad. La lógica del uso de una clave precompartida es que un pirata informático que detecta transmisiones de radiofrecuencia sin cifrar puede interceptar el tráfico de datos. Eso es verdad. Desafortunadamente, el uso de cifrado de clave precompartido no resuelve el problema.

Un pirata informático que tiene la clave precompartida y que captura el intercambio de asociación (que no está cifrado) entre un dispositivo cliente y un punto de acceso cuando se conecta a la red puede usar la información colectiva para descifrar el tráfico del dispositivo cliente. Además, la mayoría de los problemas de seguridad en las redes de visitantes / puntos de acceso no requieren detectar la frecuencia de radio, sino que provienen del "lado cableado" de la red.

El cifrado de Wi-Fi solo se produce entre el dispositivo del cliente y el punto de acceso, ya que el AP descifra todo el tráfico de datos antes de pasarlo a la infraestructura de red cableada. Si el aislamiento del cliente en la red no está configurado correctamente (un problema demasiado común), un hacker inalámbrico puede simplemente conectarse a otro dispositivo cliente inalámbrico a través de la red cableada.

Entonces, lo único que realmente proporciona una clave precompartida de WPA2-AES es un mayor trabajo para el personal, que tiene que dar la frase de contraseña a todos los visitantes. Si desea permanecer seguro cuando utiliza una red de punto de acceso / visitante, asegúrese de estar utilizando seguridad de nivel de aplicación, como https para navegar por la web y SSL para su servicio de correo electrónico. Las VPN personales o corporativas también son apropiadas y efectivas.

Muchos dispositivos enrutadores inalámbricos de consumo, como la serie EnGenius ESR, y puntos de acceso inalámbricos empresariales, como la mayoría de los AP EnGenius en la serie EAP / ECB / ENS / ENH / EWS, tienen la capacidad de configurar una "red de invitados" una subred separada y un rango de DHCP. Esto permite que el punto de acceso cree una barrera de capa 3 (IP) entre la red de invitados y la red de operaciones para aislarlos unos de otros. ¿Por qué no usar esto en lugar de una VLAN?

Esta característica solo es apropiada para redes AP únicas. En las redes que constan de múltiples AP, esta configuración evita la itinerancia entre los AP, ya que cada uno está creando una red de invitados independiente. Cualquier cliente que intente roaming en la "red de invitados" tendrá que restablecer una conexión de Capa 3, interrumpiendo así las aplicaciones de transmisión. Por lo tanto, en redes multi-AP, las VLAN siempre deben usarse para proporcionar redes de visitantes / invitados.

Para obtener más información sobre las VLAN, únase a nosotros TechTalk: Fundamentos de VLAN

9 de marzo a las 10 a.m. PST

Registrarse

Nota del editor: Esta publicación se publicó originalmente en junio de 2015 y se ha actualizado.